Kujutlege järgnevat olukorda. Töötate turvajuhina ettevõttes, mis omab veebilehte www.example.com. Ühel päeval saab teie müügiosakond e-kirja tundmatult isikult. Müügiosakond saadab selle teile edasi. E-kirja sisu on järgmine:

Teie example.com/login.php lehekülg paus. Saatke XSS.

</script><img/*%00/src="worksinchrome:prompt(1)"/%00*/onerror=’eval(src)’><img/ src=`~` onerror=prompt(1)><form><iframe src="javascript:alert(1)" ;>Kui parandust ei tehta, saadan kuu aja pärast FD-le.

Järgnevalt toome ära sammud, kuidas te peaksite sellisele sõnumile reageerima, vältimaks kooskõlastamata haavatavuse paljastamist.

1. samm. Hinnake ja muutke oma suhtumist

Esmalt peaksite aru saama, et teile ei ole sisse häkitud. Kui tegemist oleks häkkeriga, oleks potentsiaalne kahju märksa suurem. Teie veebilehte oleks võidud kasutada kellegi teise ründamiseks või mõni teie klient oleks võinud teid kohtusse anda, kuna nende tundlik informatsioon sai avalikuks.

Isik, kes teiega ühendust võttis, on sõltumatu turvalisuseanalüütik. Nad avastavad turvaprobleeme ja teatavad nendest heas usus, teenides probleemide avastamiselt valuraha.

Mida teha:

- Suhtuge häkkerisse austusega. Ta võttis teiega ühendust teie aitamiseks, mitte teie kahjustamiseks.

- Olge kannatlik. Tegemist ei pruugi olla kõige parema suhtlejaga.

- Tegemist ei pruugi olla inimesega, kellele inglise keel on emakeel. Püüdke teada saada, mis keeles ta suhelda eelistab ning otsige keegi, kes aitab teil tõlkida.

- Austage tema privaatsust. Kui ta kasutab hüüdnime ja/või anonüümset vahendajat, ärge sundige teda oma isikuandmeid avaldama. Kui ta kasutab oma sõnumite krüpteerimiseks ja allkirjastamiseks PGP-d, kasutage ka oma sõnumite krüpteerimiseks tema avalikku võtit. Privaatsus on häkkeritele oluline, kuna kõik ettevõtted ei ole nii arukad kui teie ning paljud neist võtavad heatahtlike ründajate vastu tarvitusele juriidilised meetmed, mis sageli tähendab korrakaitsjate kaasamist.

- Kui te ei järgi nende kirjeldatud protsessi ning häkker teeb haavatavuse avalikuks, siis peaksite mõistma, et süüdi olete teie, mitte häkker.

Mida mitte teha:

- Ärge ignoreerige sõnumit. Kui te selle tähelepanuta jätate, avaldatakse probleem tõenäoliselt enne, kui te selle korda teete.

- Ärge üritage üle nurga lasta, vastasel juhul saate häkkerite kogukonna poolt häbistatud. Selle tulemusena ei aita teised häkkerid teid enam tulevikus.

2. samm. Kommunikeerige tõhusalt

Et vältida oma turvaprobleemide avalikustamist, hoolitsege selle eest, et häkkerit hoitakse probleemi arengutega kursis. Ta soovib, et see võimalikult kiiresti parandatakse, kuna ohus võivad olla teised osapooled. Näiteks võidakse teie veebirakenduses leiduvat skriptisüstimise (ingl k Cross-site Scripting, XSS) haavatavust kasutada teiste inimeste ründamiseks, kasutades sotsiaalründe käigus usalduse tekitamiseks teie domeeninime.

Mida teha:

- Delegeerige vastutus. Algne e-kiri võis jõuda tehnoloogiakauge inimeseni, näiteks teie turunduse kontaktaadressile. Valige mõni tehnoloogiaga tegelev töötaja, eelistatult IT-turvalisuse meeskonnast, kui see on teil olemas, ning pange tema vastutama edasise suhtlemise eest häkkeriga. Hoolitsege selle eest, et valitud esindaja järgib esimeses sammus toodud juhiseid.

- Hoolitsege selle eest, et teie töötajad teavad, kuidas võimalike turvaprobleemide puhul käituda ning ärge neid teateid ignoreerige. Andke üldsusega suhtlevatele töötajatele nõu, kuidas turvateateid käsitleda – kellele neid edastada ning kas nad peaksid tegevuse kiirendamiseks tavapäringute haldamise protsessist kõrvale kalduma.

- Kirjutage avatult ja sageli. Hoidke häkkerit kursis. Võtke temaga koheselt ühendust, et kinnitada tema teate kättesaamist ja seda, et te tegelete sellega. Jagage talle infot hinnangulise ajakava kohta, näiteks, et kavatsete analüüsi nädala jooksul lõpetada. Hoidke teda kursis, mis seisus on probleemi kõrvaldamine.

- Heatahtlikud ründajad peavad kinni vastutustundliku avaldamise reeglitest. Tavaliselt annavad nad teile teatud aja, mille jooksul haavatavus kõrvaldada enne, kui nad selle avalikuks teevad. Kui ta ei ole seda aega määranud, uurige, milline on tema eelistus ning püüdke vajadusel ajapikenduse osas läbi rääkida.

Mida mitte teha:

- Ärge kartke küsida abi või informatsiooni. Kui haavatavuse kindlakstegemine teile probleeme valmistab, küsige häkkerilt. Kui haavatavuse parandamine teile probleeme valmistab ei tee paha, kui küsite häkkerilt vihjeid.

- Ärge laske häkkeril oodata. Kui lubasite probleemi 7 päeva jooksul uurida, kuid ei teinud seda, andke häkkerile kindlasti uut infot, vabandage ja pakkuge talle välja uus tähtaeg.

3. samm. Kinnitage haavatavuse olemasolu

Peaksite kinnitama haavatavuse olemasolu, millest teid teavitati ja koguma selle kohta rohkem infot. See muudab vea kõrvaldamise lihtsamaks.

Mida teha:

- Kasutage automatiseeritud veebiturvalisuse skännerit, näiteks nagu Acunetix’it. Kui kasutate Acunetix’it koos AcuSensor’iga, annab see teile lisainfot vea asukoha kohta baitkoodis või lähtekoodis. Acunetix’iga saate skaneerida nii veebi- kui võrguhaavatavusi.

- Kui skänner haavatavust ei leia või kui vajate lisainfot, võib teil tekkida vajadus delegeerida haavatavuse analüüs IT-turvalisuse meeskonna liikmele või palgata selleks teine ettevõte.

Mida mitte teha:

- Ärge eeldage, et haavatavust ei eksisteeri, kui teie tarkvara või teie meeskond seda kinnitada ei suuda. Paluge häkkerilt abi. Kui häkker ei esitanud dokumenteeritud tõendeid, küsige neid. Kui esitas, paluge rohkem andmeid.

4. samm. Parandage koheselt

Isegi kui väidetav haavatavus ei ole kuigi ohtlik, peaksite seda käsitlema prioriteetsena, kuna sellest teavitas teid väline allikas.

Mida teha:

- Paljudel juhtudel saate oma süsteemi kaitsmiseks kasutada ajutist lahendust, näiteks veebirakenduse tulemüüri (WAF) reeglit, kuni teil õnnestub viga parandada. Kui kinnitasite haavatavuse olemasolu Acunetix’i abil, saate selle reegli automaatselt eksportida.

- Kui haavatavus leiti ettevõttesiseselt välja töötatud koodis, kasutage seda võimalust ja õpetage oma arendajatele, kuidas selliseid turvaauke tulevikus vältida. Acunetix’i ajaveebis on kümneid artikleid veebihaavatavuste ja nende vältimise meetodite kohta.

- Paluge teate saatnud häkkeril probleemi kõrvaldamist kinnitada.

Mida mitte teha:

- Ärge arvake, et haavatavus kolmanda osapoole tarkvaras pole teie probleem. Kui kolmas osapool ei paku lahendust, peate võib-olla tootjat motiveerima või looma oma ajutise lahenduse (näiteks avatud lähtekoodiga tarkvara puhul). Nullpäeva haavatavused populaarses kolmanda osapoole tarkvaras on sageli kõige ohtlikumad, kuna mustad häkkerid üritavad neid kõigepealt ära kasutada.

- Ärge võtke ajutisi lahendusi püsivatena. WAF-i reegel muudab probleemi lihtsalt nähtamatuks, kuni keegi leiab viisi sellele mõnest teisest küljest läheneda.

5. samm. Hüvitage häkkeri vaev

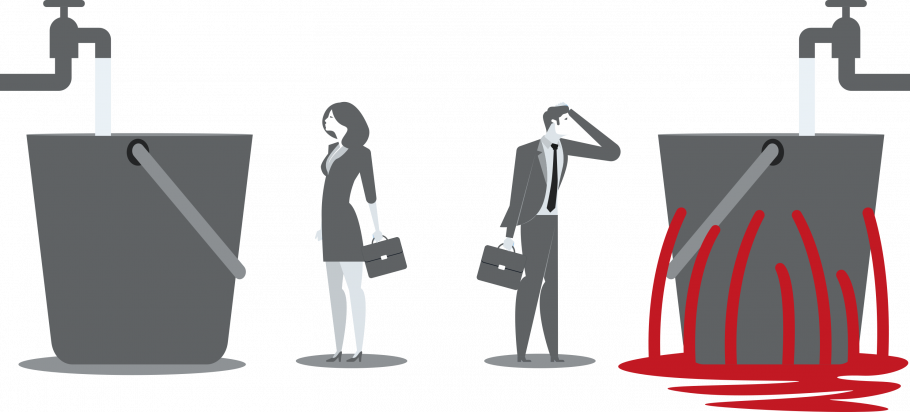

Isegi kui teil pole hüvitusprogrammi, peaksite häkkeri abi hindama. Tema teade päästis teid võimalikust kahjulikust olukorrast. Turvaauk oleks võinud langeda aktiivse ekspluateerimise sihtmärgiks, põhjustades andmete rikkumist või maine kaotust.

Mida teha:

- Otsustage ettevõttesiseselt, kui palju te olete valmis häkkerile tema abi eest tasuma (ning vaadake seejärel allpool olevat 7. sammu). Veenduge, et rahalisi otsuseid langetavad isikud oleksid teadlikud võimalikest kaotustest, mis oleks kaasnenud, kui haavatavuse leidnuks pahatahtlik häkker.

- Olge valmis hüvitist suurendama, kui häkker aitab teid probleemi edasise kõrvaldamise ja taastestimisega.

Mida mitte teha:

- Ärge proovige tasumisest kõrvale hoida. Ärge kunagi valetage, nagu oleks keegi teine veast varem teatanud ja kahjutasu juba saanud. Selline lähenemisviis on äärmiselt ebaeetiline ja kahjulik sõltumatute turvaanalüütikute kogukonnale.

6. samm. Tehke haavatavus avalikuks

Kui haavatavus on parandatud, peaksite seda tunnistama kahel põhjusel. Esiteks võis mõni must häkker seda salaja ära kasutada ja te ei soovi saada selle kohta teavet kolmandatelt isikutelt. Teiseks, teie avalikul teadaandel on väga positiivne mõju sellele, kuidas turvatööstus teie ettevõttesse suhtub. Vaadake näiteks, mida tegi Cloudflare, kui neil tekkis tõsine probleem.

Mida teha:

- Koostage üksikasjalik aruanne, mis sisaldab teavet haavatavuse leidnud inimese kohta, kuidas see kinnitati ja kuidas see parandati. Lisage võimalikult palju tehnilisi üksikasju.

- Avaldage aruanne oma veebilehel, näiteks oma ajaveebis, ja/või sotsiaalmeedias. Vajadusel suhelge otse kõigi osapooltega, keda haavatavus võib mõjutada.

Mida mitte teha:

- Ärge häbenege haavatavust ja ärge varjake seda. Kõik teevad vigu, oluline on, kuidas neid parandatakse.

7. samm. Looge reeglid haavatavuste paljastamiseks

Õppige sellest kogemusest. Tõenäoliselt tuli palju ülaltoodud samme teha käigupealt ja te peaksite sarnasteks olukordadeks ka tulevikus valmis olema. Parim viis selleks on oma haavatavuste avalikustamise programmi ja veaprobleemide hüvitamise programmi loomine.

Kuigi paljudel ettevõtetel selliseid programme pole, on suured maailmategijad, näiteks Google, hästi ette valmistatud. Järgige nende eeskuju.

Mida teha:

- Kirjeldage oma eelistatud haavatavuste paljastamise protsessi. Otsustage, kuidas soovite haavatavuste kohta tulevikus teavet saada. Määrake inimene, kelle kätte jõuavad teated e-posti, telefoni või muude valitud kanalite kaudu.

- Looge oma veebilehe jaoks security.txt-fail koos asjakohase teabega ja veenduge, et kontakte oleks lihtne leida.

- Valige veahüvituse määr, mida olete nõus maksma. Esitage väljamaksevahemikud ja tingimused, näiteks ärikriitilisus ja haavatavuse tüübid. Võite kasutada Acunetix’i haavatavuse analüüsi, et otsustada, millised haavatavuse tüübid peaksid omama suuremat väärtust.

- Avaldage oma veebilehel info oma haavatavuse avalikustamise protsessi ja veahüvituse tingimuste kohta. Muutke see hõlpsalt leitavaks ja arusaadavaks ka neile, kes inglise keelt hästi ei oska.

- Saate valida ka kolmanda osapoole partneri, kes teid haavatavuste teadetega aitab, näiteks HackerOne ja Bugcrowd. Sellised partnerid automatiseerivad paljusid haavatavustest teatamise ja hüvitiste tasumisega seotud samme. Kogukond peab neid ka turvaliseks vahendajaks ja need aitavad häkkeritel vältida ebaeetilist äri.

Mida mitte teha:

- Ärge arvake, et haavatavuste paljastamise reeglid lahendavad kõik teie turvalisuse probleemid. Viige pidevalt ise läbi oma haavatavuste uuringut. Hoolitsege näiteks selle eest, et kasutate haavatavuste skännerit, eelistatult automatiseeritud viisil, kas teatud kindla perioodi tagant või osana oma süsteemiarenduse elutsüklist.