Kui turvaline on Sinu e-pood, koduleht, veebirakendus tegelikult?

Meie aitame selle välja selgitada ning anname juhised selle parandamiseks.

Meie teenused

Veebirakenduse turvalisuse testimine

Kas et teie veebirakendus on turvaline ja klientide andmed kaitstud?

Mobiilirakenduse turvalisuse testimine

Kas et teie mobiilirakendus on turvaline ja klientide andmed kaitstud?

API turvalisuse testimine

Kas et teie API on turvaline ja klientide andmed kaitstud?

Veebilehtede turvalisuse testimine

Kas et teie veebileht on turvaline ja klientide andmed kaitstud?

E-poe turvalisuse testimine

Kas et teie e-pood on turvaline ja klientide andmed kaitstud?

Kellele mõeldes

Tarkvara arendajatele

Aitame tarkvara arendajatel enda teenuse kvaliteeti tõsta.

E-poe või veebilehe omanikele

Aitame välja selgitada teie veebilehe olukorra.

SaaS rakenduse pakkujatele

Kontrollime, et teie rakendus oleks alati turvaline.

Tehnoloogia idufirmadele (Start-up)

Kontrollime, et teie rakendus oleks alati turvaline.

Suurettevõtetele ja riigiasutustele

Auditeerime teie veebitaristut, et see alati nõuetele vastaks.

Teenus

Läbistustestimine

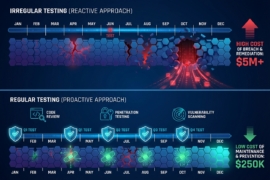

Saad teada reaalsed turvaaugud + kiire paranduse – läbistustestimine paljastab tegelikud nõrkused, mida on võimalik kiirelt korda teha.

Väiksem rünnakute risk – tugevdad IT-taristut ja hoiad ära kallid kahjud, püsides sammu võrra ees võimalike ründajate tegevusest.

Suurem usaldus ja vastavus nõuetele – näitad klientidele ja partneritele, et sinu süsteemid on turvalised ning vastavad nii kohalikele kui ka rahvusvahelistele standarditele (nt GDPR, ISO 27001).

Meelerahu – Saad olla kindel, et Sinu süsteem on turvaline ning kaitstud ohtude eest.

Teenus

Haavatavuste hindamine

Tuvasme turvariskid enne, kui need muutuvad probleemiks – haavatavuste hindamine aitab leida ja parandada süsteemide nõrkused enne, kui need saavad ründajate sihtmärgiks.

Parem ennetus ja väiksemad kulud – avastad võimalikud ohud varakult, vähendades küberrünnakute riski ja vältides kulukaid tagajärgi.

Vastavus standarditele ja regulatsioonidele – tagad, et sinu süsteemid vastavad olulistele nõuetele (nt GDPR, ISO 27001) ja suurendad usaldust klientide ja partnerite seas.

Kuidas me töötame?

Meie analüüsime teie süsteeme, tuvastame potentsiaalsed ohud ja nõrkused ning esitame täpsed juhised võimalike riskide kõrvaldamiseks. Lõplikud muudatused ja parandused jäävad teie IT meeskonna hooleks. Selline lähenemine võimaldab teil säilitada täieliku kontrolli enda süsteemide üle, samal ajal kui meie pakume ekspertidena abi ja näitame, kus võivad peituda turvanõrkused. Meie eesmärk on tugevdada ja toetada teid küberturbe eesmärkide saavutamisel.

Kuidas saame abiks olla …

Kui pakute e-poe või veebilehe arendust

Kui pakute mobiilirakenduse arendust

Kui pakute veebirakenduse arendust

Kui tellite e-poe või veebilehe arendust

Kui tellite mobiilirakenduse arendust

Kui tellite veebirakenduse arendust

Kui ostate olemasoleva e-poe või veebilehe eelmiselt omanikult

Kui ostate olemasoleva mobiilirakenduse eelmiselt omanikult

Kui ostate olemasoleva veebirakenduse eelmiselt omanikult

Kui müüte olemasoleva e-poe või veebilehe uuele omanikule

Kui müüte olemasoleva mobiilirakenduse uuele omanikule

Kui müüte olemasoleva veebirakenduse uuele omanikule

Meie eelised

Miks valida C-YBER?

Üle 6 aasta kogemusi veebilehtede, veebipoodide, mobiilirakenduste ja veebirakenduste testimisel ja auditeerimisel. Tagame, et teie andmed ja süsteemid on alati maksimaalselt kaitstud. Meie pühendunud ekspertide meeskond pakub tipptasemel tehnilisi oskuseid ja laiahaardilist teadmiste pagasit, mis vastab teie unikaalsetele vajadustele. Meie missioon on lihtne, kuid oluline: tagada, et teie andmed jääksid alati turvaliseks, olgu tegemist ärivaldkonna suurte mängijate või väikeettevõtetega.

C-YBER pakub sujuvat integreerimist teie olemasolevatesse töövoogudesse tagamaks, et turvatestimine ei sega teie igapäevast tegevust. Meie lähenemine on kliendikeskne – me mõistame teie äri ja pakume kohandatud lahendusi, mis tagavad tulemused. Valides C-yberi, valite usaldusväärse partneri, kes paneb teie turvalisuse esikohale ja aitab teil vältida kalleid turvaaukude ja rünnakute tagajärgi.