Sedamööda, kuidas maailm püüab tulla toime koroonaviiruse pandeemiaga, on olukord osutunud soodsaks pinnaseks ähvardajatele, kes kasutavad võimalust ohvrite sihtimiseks pettuste või pahavara kampaaniatega.

Check Point Researchi täna avaldatud ja ajakirja “The Hacker News” poolt jagatud värske

raporti andmetel kasutavad häkkerid COVID-19 puhangut nüüd omapoolsete nakkuste levitamiseks, registreerides sealhulgas pahatahtlikke koroona viirusega seotud domeene ja müüvad pimeveebis riiulikaubana soodushinnaga pahavara.

“Erinevate häkkerite eripakkumised, mis reklaamivad nende “kaupu” – tavaliselt pahatahtlikku pahavara või nõrkusi ärakasutavaid tööriistu – müüakse pimevõrgus eripakkumistena, mille allahindluskoodideks on “COVID19” või “koroonaviirus” ja mille sihtgrupiks on algajad küberründajad,” teatas küberturvalisuse ettevõte.

COVID-19 soodustused: nõrkusi kasutavad tööriistad müügiks

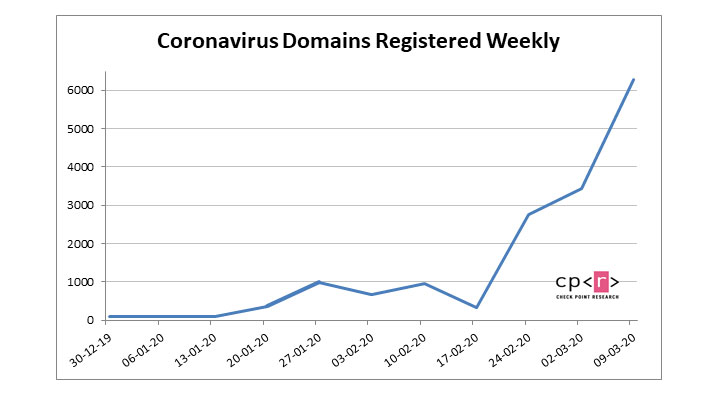

Aruanne sündis peale seda, kui jaanuari algusest alates on toimunud pahatahtlike koroonaviirusega seotud domeenide registreerimise kasv.

“Ainuüksi viimase kolme nädala jooksul (alates 2020. aasta veebruari lõpust) oleme täheldanud registreeritud domeenide arvu tohutut kasvu – uusi domeene on keskmiselt peaaegu kümme korda enam kui eelnevatel nädalatel,” ütlesid teadlased. “0,8 protsenti neist domeenidest peetakse pahatahtlikuks (93 veebilehte) ja veel 19 protsenti peetakse kahtlasteks (üle 2200 veebilehe).”

Mõnede soodushinnaga müügilolevate tööriistade hulka kuuluvad “WinDefenderist möödumine” ja “Kood e-posti ja Chrome’i turvameetmete vältimiseks”.

Veel üks häkkerite rühm, keda kutsutakse “SSHacker’iks”, pakub “COVID-19” sooduskoodi

kasutades Facebooki kontole häkkimise teenust 15-protsendise allahindlusega.

Veelgi enam, müüja, kes kannab nime “True Mac”, müüb 2019. aasta MacBook Airi mudelit

“koroona eripakkumisega” vaid 390 dollari eest. On ütlematagi selge, et pakkumine on pettus.

Pikk nimekiri koroonaviiruse teemalisi rünnakuid

Käesolev olukord lisab küberrünnakute pikka nimekirja haiglate ja testimiskeskuste vastu, andmepüügikampaaniad, mis levitavad pahatahtlikke linke ja manuseid, kasutades selliseid ründevahendeid nagu AZORuIt, Emotet, Nanocore RAT ja TrickBot, ning viivad läbi pahavara ja lunavara rünnakuid, mille eesmärk on saada kasu kogu maailma haaranud terviseprobleemist.

Selgus, et APT36, Pakistani riigi toetatud ähvardaja, kes ründab India riigikaitset, saatkondi ja valitsust, käitab õngitsemiskampaaniat, kasutades söödana koroonaviiruse-teemalisi dokumente, mis meenutavad tervise alaseid nõuandeid, et kasutada sihtsüsteemides Crimsoni kaughalduse tööriista (RAT).

Turvaettevõtte IssueMakersLab teadlased paljastasid Põhja-Korea häkkerite algatatud pahavara kampaania, mille käigus kasutati röövitud dokumntee, mis kirjeldasid Lõuna-Korea vastust COVID-19 epideemiale, selleks, et meelitada kasutajaid alla laadima BabySharki pahavara. Recorded Future täheldas “vähemalt kolme juhtumit, kus võimalikud rahvusriikide esindajad on kasutanud viidet COVID-19-le”.

COVID-19 teemaline rämpsposti kampaania oli Wordi dokumentide kaudu suunatud tootmis-, tööstus-, rahandus-, transpordi-, farmaatsia- ja kosmeetikatööstuse ettevõtetele, mis kasutab AZORult’i pahavara installimiseks Equation Editoris leiduvat kahe ja poole aasta vanust Microsoft Office’i turvaauku. Infot varastavat AZORult’i on levitatud ka Johns Hopkinsi koroonaviiruse kaardi võltsitud versiooni abil, mis sisaldab pahatahtlikku käivitatavat faili.

Selgus, et võltsitud reaalajas koroonaviirust jälgiv Androidi rakendus, mille nimi on “COVID19 Tracker“, kuritarvitas kasutajate õigusi telefoni ekraaniluku parooli muutmiseks ja CovidLocki lunavara installimiseks, mille eemaldamise eest küsiti 100-dollarist lunaraha bitcoinis.

Veel üks andmepüügirünnak, mille avastas Abnormal Security, sihtis võltsitud e-kirjadega tudengeid ja ülikoolitöötajaid eesmärgiga varastada nende Office 365 turvakoodid, suunates pahaaimamatud ohvrid võltsitud Office 365 sisselogimislehele.

Rämpskommentaaride rünnakud veebilehtedel, mis sisaldasid linke näiliselt kahjutule koroonaviiruse info veebilehele, kuid suunasid kasutajad kahtlase uimastite müügiga tegeleva ettevõtte juurde

Peale pahavaraga koormatud rämpsposti on F-Secure’i analüütikud täheldanud uut rämpsposti kampaaniat, mille eesmärk on ära kasutada suurt kaitsemaskide puudust, et meelitada vastuvõtjaid maskide eest tasuma, neile midagi saatmata.

Kuidas säilitada COVID-19 ajastul turvalisus

On täiesti selge, et need rünnakud kasutavad ära koroonaviiruse hirmu ja inimeste nälga

puhangu kohta käiva info järele. Arvestades mõju nii ettevõtete kui ka üksikisikute

turvalisusele, on oluline vältida Interneti-pettuste ohvriks langemist ja pidada kinni

digitaalsest hügieenist:

- Ettevõtted peaksid tagama, et kasutusel on turvalised kaugjuurdepääsu tehnoloogiad, sealhulgas mitmefaktorilise autentimise kasutamine, ja need on õigesti konfigureeritud, et töötajad saaksid sama turvaliselt kodus töötada.

- Inimesed peaksid hoiduma keelatud isiklike seadmete kasutamisest töö tegemisel ja tagama, et “isiklikel seadmete turvatase on sama kõrge kui ettevõtte omanduses olevatel seadmetel, samuti peate arvestama töötajate omanduses olevate seadmetega ettevõtte võrguga ühenduse loomise võimalike privaatsusmõjudega.”

- Olge tundmatutelt saatjatelt saadud e-kirju ja faile saades ettevaatlik. Kõige tähtsam on kontrollida saatja e-posti aadressi autentsust, mitte avada tundmatuid manuseid ega klõpsata kahtlastel linkidel ja vältida e-kirju, kus palutakse jagada tundlikke andmeid, näiteks konto paroole või pangaandmeid.

- Kasutage värskete, faktidel tuginevate COVID-19 andmete hankimisel usaldusväärseid allikaid, näiteks seaduspäraseid valitsusasutuste veebilehti.

Põhjus : https://thehackernews.com/2020/03/covid-19-coronavirus-hacker-malware.html