SSL-sertifikaadi saamine on veebilehe turvalisuse tagamisel üks esimesi ja olulisemaid samme. Kuid sageli eeldatakse, et ainult sellest piisab teie veebilehe kaitsmiseks. HTTPS-veebileht suurendab veebi turvalisust. Kuid see üksi ei kaitse teie veebilehte kahjulike rünnakute eest.

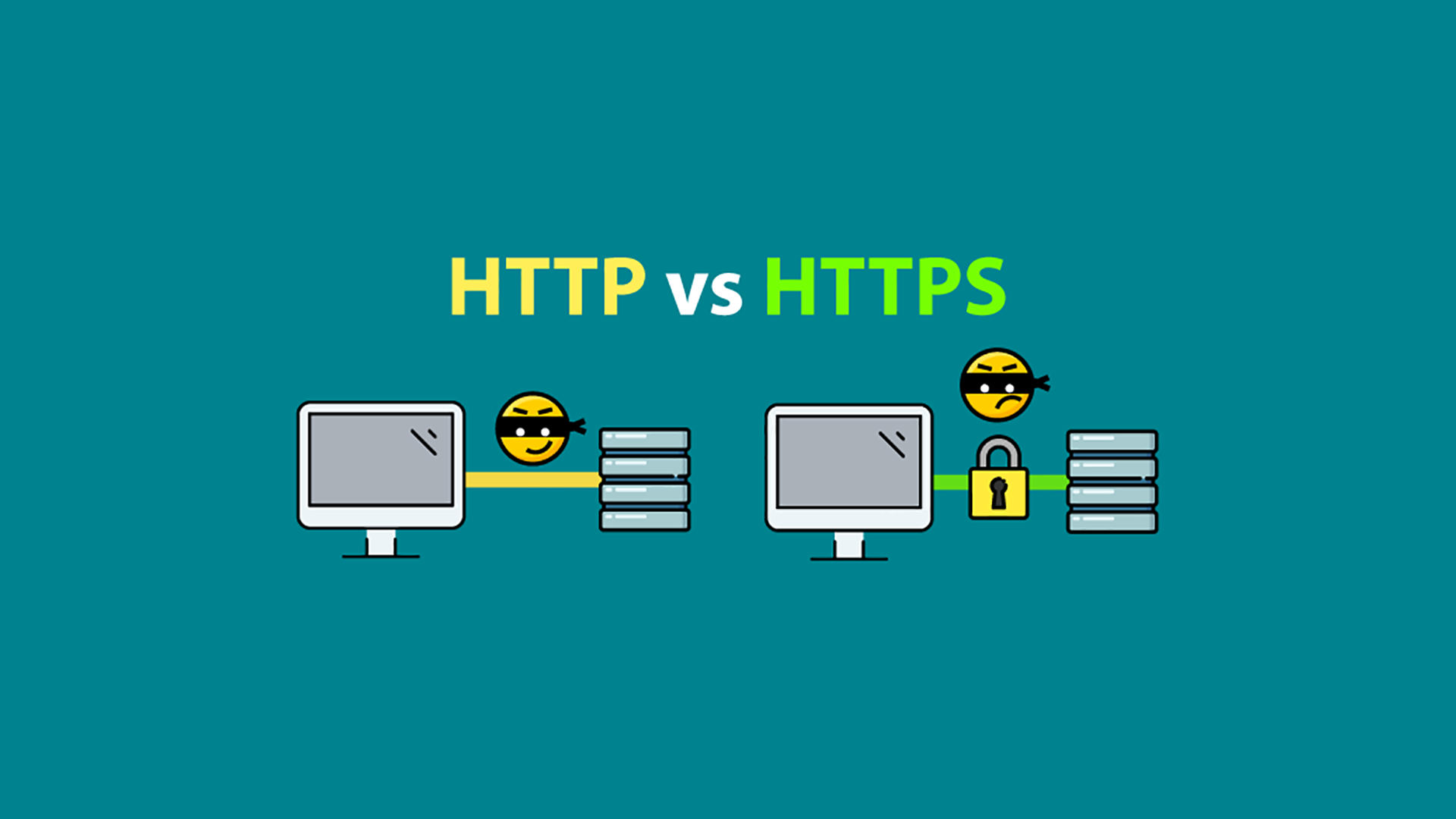

Mis on HTTPS?

Lihtsamalt öeldes on HTTPS hüperteksti edastusprotokolli (HTTP) turvaline versioon. See kasutab veebiprotseduuride krüptimiseks turvaprotokolli. Transpordikihi turve (ingl k Transport Layer Security – TLS) või vanema nimega turvasoklikiht (ingl k Secure Socket Layer – SSL) kasutab asümmeetrilist avaliku võtme infrastruktuuri. Teisisõnu edastab HTTP-protokoll andmeid brauseri ja veebiserveri vahel hüperteksti vormingus. HTTPS teeb seda krüptitud vormingus. SSL tagab, et andmeedastus HTTPS-i kaudu jääb krüptituks ja privaatseks.

Sisuliselt on HTTPS HTTP-ühendus SSL-i kaudu. Erinevus seisneb selles, et SSL loob krüptitud lingi läbi SSL-sertifikaadi (tuntud ka kui digitaalne sertifikaat).

Google on viimastel aastatel võtnud HTTPS-i üsna tõsiselt. Kui külastate mõnda HTTP-veebilehte, hoiatab Google nüüd, osutades, et veebileht pole turvaline. Lisaks võib fakt, et isegi Google julgustab kasutajaid üle minema HTTPS-ile, viidata ka paremale SEO-le.

Siiski tuleb märkida, et HTTPS-ühendus on vaid osa heast veebiturbe strateegiast. Nagu me varem mainisime, on naiivne arvata, et ainult HTTPS päästab teie veebilehe. Tegelikult pole ka HTTPS lollikindel.

Heartbleedi haavatavus

Turbeuurijate poolt 2014. aasta aprillis avastatud Heartbleedi viga oli tõsine probleem OpenSSL-is. SSL-standard sisaldab nn südamelööke. See südamelöögi võimalus saadab SSL-iga ühest arvutist teise arvutisse lühisõnumi, et kontrollida, kas teine arvuti on võrgus. Kui on, saab esimene arvuti vastuse. Vea tõttu said ründajad kasutada südamelöögifunktsiooni arvuti petmiseks, et kätte saada serveri mälu sisu.

Probleemi tõsiduse selgitamiseks: see võimaldas häkkeritel koguda paroole, krediitkaardiandmeid ja muud isiklikku teavet. Lisaks kahjustas see lünk ka salajasi võtmeid. Neid salajasi võtmeid kasutavad serverid krüptitud teabe dekrüpteerimiseks. Nende salajaste võtmete ohtuseadmine tähendaks, et ründajad pääseksid ligi praktiliselt kogu teabele, mis serveritesse jõuab.

Muidugi lubasid haavatavuse avastamise järel kogu maailmast pärit organisatsioonid sedalaadi rünnakute ärahoidmist. See ulatus Hewlett Foundationi 18 miljoni eurosest küberalgatusest kuni Linuxi fondile tehtud peaaegu 3,6 miljoni euroste annetusteni Amazonilt, Microsoftilt, Googleilt ja Facebookilt.

Kuid see ei olnud üksikjuhtum. SSL- ja TLS-protokollid on aastate jooksul mitu korda haavatavuse ohvriks langenud. Kõige tähelepanuväärsemad on mõned vanemad versioonid, näiteks SSL 3.0. 2014. aasta oktoobris avaldatud POODLE-i haavatavus võimaldas ründajatel krüptitud sisu dešifreerida, ilma et läinuks vaja mingit krüptimismeetodit või võtit. 2011. aasta septembris viitas rünnak BEAST haavatavusele, mis võimaldas häkkeritel läbi viia vahendusründe vormis rünnakut.

HTTPS peaks olema kohustuslik. Kuid see ei tohiks olla ainus valik

Selguse huvides pole asi selles, kas teie veebileht peaks kasutama HTTPS-i või mitte. Terve mõistus ütleb, et teie veebilehel peaks ilma mingi kahtluseta olema SSL-sertifikaat. HTTP-veebilehed on Google nüüd märkinud “ebaturvalisteks”, samal ajal tähistab HTTPS-ühendusi roheline “turvaline” silt. Veelgi enam, Google on juba teatanud, et kavatseb HTTP-sisu suhtes astuda edasisi samme.

Kuid asjaolu, et HTTPS-veebilehed on tähistatud rohelise “turvalise” sildiga, jätab naiivsed kasutajad arvamusele, et veebileht on piisavalt turvaline. Iva on selles, et HTTPS-i olemasolu teie veebilehel pole mingi maagiline funktsioon, mis kaitseb teie veebi kõige eest. Jah, see suurendab teie veebilehe turvalisust. Kuid selleks, et teie veebi saaks pidada tõeliselt turvaliseks, on veel palju ära teha.

Kuidas te saate kõrgendada oma veebilehe turvalisust

Tänapäeval kasutab enamik ettevõtteid veebi haldamiseks mõnda sisuhaldussüsteemi (CMS-i), näiteks WordPressi. Seetõttu on jõuründed häkkerite jaoks tavaline strateegia. Miks? Enamik kasutajad säilitavad haldusprogrammidele juurdepääsu saamiseks vaikimisi sisselogimisseaded. Ründajatel on lihtsam WordPressi veebilehte sihtida, kui haldusvaatesse sisselogimise URL lõpeb millegi sarnasega nagu “/wp-admin”. Üks lihtsamaid ja tõhusamaid viise seda tüüpi rünnakute vältimiseks on kõigi administreerimisega seotud logimisandmete (nt CMS-i sisselogimised ja hostikonto üksikasjad) vaikeaadresside muutmine.

Lisaks, kui kasutate mitmesuguseid tööriistu ja süsteeme, näiteks WordPressi, võib regulaarsete värskenduste lubamisest palju kasu olla. Enamasti otsivad tarkvaratootjad süsteemides mitmesuguseid haavatavusi ja juurutavad parandusi, kui midagi leitakse. Nii et mõnikord võib turvalisus olla midagi nii lihtsat kui oma tarkvara värskendamise meelespidamine.

Samuti on soovitatav keskenduda turvalisusele kohtades, kus kasutaja saab midagi sisestada. Nendeks on tavaliselt kommentaarid, “võta meiega ühendust” kontaktivormid, ankeedid ja muud tekstisisestusvõimalused. Kui need lõigud on kaitsmata, võivad häkkerid neid hõlpsalt läbi pahatahtliku koodi sisestamise kasutada mitmesuguste rünnakute tegemiseks. Tegelikult on see SQL-rünnakute üks levinumaid viise. Seetõttu on oluline pöörata tähelepanu sellistele tehnikatele nagu andmete valideerimine, parameetriga päringud, captcha jne. Kõige tõhusam viis selle tagamiseks on järgida standardiseeritud turvalise kodeerimise tava.

Lisaks jõurünnete blokeerimisele ja turvalise kodeerimise tavade järgimisele on oluline luua ka mehhanismid, mis võimaldavad halvima juhtudes tõhusat kahjustuste kontrolli. Enamasti tähendab see varukoopiate tegemist. Regulaarsed süsteemi täielikud varukoopiad võivad päästa teie elu, kui veebileht ohtu satub. Lisaks võib veebilehel erinevate jälgimisvahendite seadistamine pakkuda selle kohta väärtuslikku teavet. Näiteks hoiatab Google Search Console teid, kui see tuvastab, et mõnele lehele on häkitud.

Kuid veel üks aspekt, millele ei pruugita palju tähelepanu pöörata, on juurdepääsu tasemete kontrollimine. Äärmiselt oluline on, et igale veebilehe kasutajale oleks määratud õige juurdepääsutasand. Te ei tahaks, et teie blogi autoril oleksid samad juurdepääsuõigused kui veebilehe administraatoril. Seega, asjakohaste juurdepääsukontrollide seadistamine ettevõttes suurendab veebilehe turvalisust. Muidugi hõlmab veebilehe turvalisus suurt hulka valdkondi. Veebilehe turvalisuse heal tasemel säilitamine on pidev protsess. Kui soovite veebilehe turvalisuse kohta rohkem teada saada, võiksite vaadata meie eelmist selleteemalist postitust.